북한이 미국에서 개발된 데이터셋을 활용해 네트워크 보안 연구를 진행하고 있는 것으로 알려졌다. 북한 연구진들은 미국 국방부 산하 국방고등연구사업단(DARPA)이 만든 KDD99 데이터셋을 기반으로 서비스 거부(DoS) 공격 대응 방안을 연구하고 있다.

5월 28일 대북 소식통에 따르면 김일성종합대학이 발행하는 학보 정보과학 2022년 제68권 제1호에 ‘KDD99 자료모임의 분석과 DoS-KDD 자료모임을 수자화, 정규화하기 위한 한 가지 방법’이라는 내용이 수록됐다.

논문은 KDD99 자료모임에 대한 정확한 분석이 기계학습연구와 침입검출체계의 이상검출성능을 높이는데서 아주 중요하다며 KDD99 자료모임을 정규화하기 위해서는 일부 특징들이 가지는 문자열형들을 수자화(디지털화)해야 한다고 설명했다.

논문은 먼저 이상검출에 이용되는 KDD99 자료모임을 분석한 다음 KDD99 자료모임에 기초한 DoS-KDD 자료모임에서 수값 범위가 큰 특징들이 수값 범위가 작은 특징들보다 출력에 영향을 미치지 않도록 하기 위한 문자열형 특징값들의 수자화와 정규화 방법을 제안했다고 밝혔다.

KDD99은 네트워크 칩입 탐지 연구에 활용되는 데이터셋이다. 1998년 DARPA는 MIT 링컨 랩과 네트워크 보안을 위한 행사를 열었는데 이와 관련해서 등장한 것이 KDD99이다. KDD99은 다양한 네트워크 트래픽과 공격 유형을 담고 있는 것으로 알려졌다.

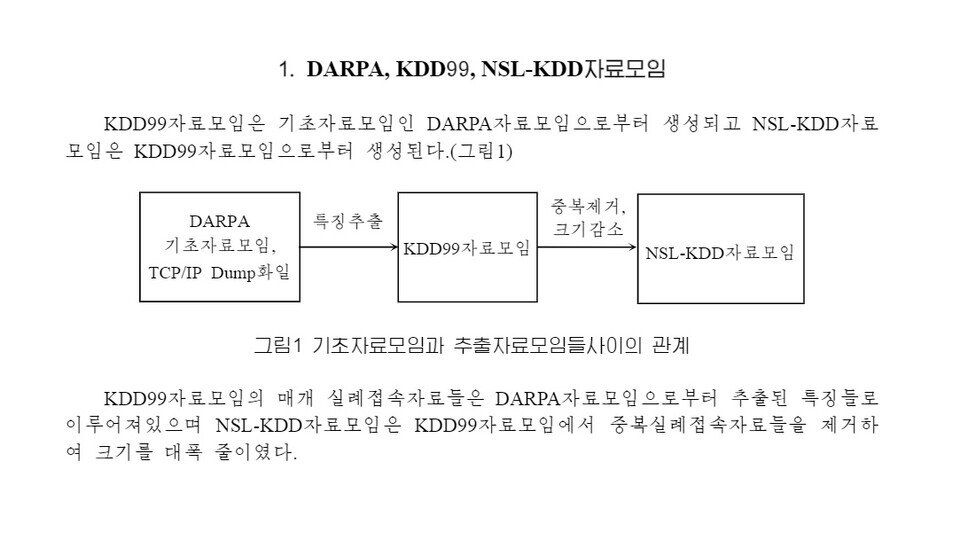

북한 연구진들은 KDD99 자료모임이 기초 자료모임인 DARPA 자료모임으로부터 생성되고 NSL-KDD 자료모임은 KDD99 자료모임으로부터 생성된다고 소개했다. KDD99 자료모임의 매개 실례 접속 자료들은 DARPA 자료모임으로부터 추출된 특징들로 이루어져 있으며 NSL-KDD 자료모임은 KDD99 자료모임에서 중복 실례 접속 자료들을 제거해 크기를 대폭 줄었다고 한다.

북한 연구진들은 KDD99를 분석하면서 4가지로 사이버공격 유형을 분류했다. 첫 번째는 봉사거부(DoS, Denial of Service) 공격이다. 논문은 이를 목표체계의 계산(컴퓨팅) 자원과 기억기(메모리) 자원을 소모해 합법적인 사용자가 목표 체계의 자원이나 봉사를 이용하지 못하게 하는 공격이라고 정의했다.

두 번째는 원격국부(R2L, Remote to Local) 공격이다. 공격자가 그 어떤 구좌도 없이 특정한 장치의 사용자로서 국부 접근을 얻는 공격이라는 것이다. 이 공격을 완성하기 위해 공격자는 망(네트워크)을 통해 원격장치에 패킷을 전송하고 일부 취약점들을 악용한다고 소개했다.

세 번째는 사용자루트(U2R, User to Root) 공격이다. 공격자가 체계에 일반 사용자 구좌로 접근해 체계에 대한 루트 접근을 얻고 일부 취약점을 악용하는 공격이라는 설명이다.

네 번째는 탐침(Probe)이다. 컴퓨터망을 조사해 목표체계에 대한 필요한 모든 정보를 수집하거나 혹은 알려진 취약점들을 발견하는 공격이라고 한다.

북한 연구진들은 KDD 자료모임에서 DoS 공격유형만 분리한 DoS-KDD 훈련자료 모임을 연구했다고 한다. DoS-KDD 훈련자료 모임을 이용하는 기계학습을 위해 문자열형 특징값들의 수자화와 정규화 처리를 했다는 것이다.

북한은 이전에도 DARPA와 관련된 DARPA 98을 네트워크 침입검출 연구에 활용한 사례가 있다.

관련기사 북한, 미국 DARPA 자료로 AI 기반 네트워크 보안 연구

북한은 공개돼 있는 네트워크 공격 관련 데이터셋을 보안 연구에 적극적으로 활용하고 있는 것으로 추정된다.

* 독자님들의 뉴스레터 신청(<-여기를 눌러 주세요)이 NK경제에 큰 힘이 됩니다. 많은 신청 부탁드립니다.